PrintListener – tichý zloděj biometrických dat

Autor obsahu – Michaela Petrášová

Jak je již známé, multitasking není dobrý pro mozek. Věděli jste však, že ani pro vaši kybernetickou bezpečnost? Představte si scénář – přijmete hovor od cizího čísla, za kterým se skrývá kyberzločinec, nebo se potřebujete připojit na online schůzku skrz mobilní telefon, ke které dostal přístup i samotný pachatel. Ve většině případů budete zároveň ťukat něco do telefonu, ať už jen tak z nudy nebo se záměrem. K tomu využíváte posouvání prstů po obrazovce, jehož zvuk se zachytává do vestavěného mikrofonu telefonu. Tyhle zvuková data kyberzločinec zaznamená a následně využije pro analýzu, jejíž výsledkem bude vygenerování dostatku částí otisku prstů k fyzickému odblokování vašeho telefonu pomocí tzv. “umělého prstu”. Zní to až nepředstavitelně? Pojďme si to blíž představit.

Jak to funguje?

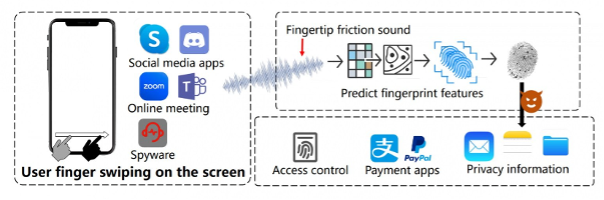

Pro lepší představu uvádíme schéma:

Při pouhém potáhnutí prstu po displeji se vytváří pro nás téměř neslyšitelný zvuk, který je ale detekován mikrofonem v zařízení. Tuhle “šustící” frekvenci lze pak dále rozkódovat dle konkrétních papilárních linií, oblouků a drážek na povrchu použitých prstů, jejíž výsledným cílem je odvodit přibližný vzor tvaru prstů, který snímač telefonu následně autorizuje, a umožní tak pachateli přístup k citlivým informacím na telefonu oběti.

Veškerá zásluha tohoto detailně promyšleného výzkumu útoku náleží autorům z Číny a USA, kteří přišli s PrintListener útokem, jež spadá do tzv.side-channel attacks, neboť zneužívá informace, které byly nezáměrně prozrazeny systémem.

Nejdříve vyvinuli automatický systém, který detekuje zvuky podobné těm, které vznikají při přejetí prstu po obrazovce. Následně vytvořili i rozsáhlou databázi fotografií otisků prstů a souvisejících zvuků pohybu prstu v různých směrech, s různými úrovněmi pozadí, pro různé modely chytrých telefonů a další parametry ve spolupráci s 65 dobrovolníky, kteří naskenovali 180 otisků prstů.

Data byla následně zanalyzována pomocí algoritmu strojového učení. Natrénovaný algoritmus pak dokázal s vysokou mírou úspěšnosti předpovídat určité charakteristiky otisku prstu pouze na základě zvuku pohybu prstu po povrchu chytrého telefonu.

Předchůdce MasterPrint

Ještě než PrintListener spatřil světlo světa, těšil se pozornosti jiný útok na odcizení otisků prstů zvaný MasterPrint, jež byl schopen obejít snímače otisků prstů, které mají nízkou citlivost nebo jsou nastaveny na nižší úroveň bezpečnosti. Přesněji lze riziko popsat ve 2 zákonitostech:

- V mnoha moderních chytrých telefonech je snímač otisků prstů umístěn v tlačítku napájení a je relativně úzký. Takový snímač přirozeně zachytí pouze část otisku prstu. Dále je snímač zaměřen na výrazné rysy vzoru otisku prstu. Pokud se některé charakteristiky syntetického otisku shodují s těmi na skutečném prstu, může snímač uživatele autorizovat.

- Míra falešně pozitivních identifikací – ideální skener by měl potvrdit otisk prstu pouze tehdy, když se vzor shoduje stoprocentně. Nicméně taková absolutní dokonalost není v praxi dosažitelná. Každé přejetí prstem je jedinečné – prst uživatele se může nacházet v odlišném úhlu, mírně výše či níže. Dále může být prst suchý nebo mokrý, čistý nebo poškrábaný. Aby se braly tyto faktory v úvahu, je skener nastaven tak, aby ověřoval nejen stoprocentní shodu, ale také „dostatečně dobré“ shody. Toto nastavení tak nevyhnutelně vede k falešně pozitivním identifikacím, kdy skener mylně identifikuje nevhodný otisk jako správný. Typický výskyt nechtěných pozitivních identifikací se pohybuje od 0,01 % (v případě velmi přísného nastavení) do 1 %.

Jeho metoda se zakládá na tom, že i když jsou otisky prstů unikátní, existuje určitá míra podobnosti mezi různými otisky prstů. Útočníci mohou získat vzory otisků prstů z různých zdrojů, například z fotografií otisků prstů nebo z jiných dat, která obsahují informace o otiscích prstů. Následným použitím techniky strojového učení lze tyto informace využít k vytvoření syntetického otisku prstu, který může být úspěšně identifikován jako pravý otisk prstu. Takový útok může tedy potenciálně ohrozit bezpečnost biometrických systémů, které jsou závislé na identifikaci otisků prstů.

Útok PrintListener navazuje na koncepty z dokumentu MasterPrint z roku 2017 a rozvíjí je dál. Analyzování zvukových dat umožňuje s vysokou mírou spolehlivosti identifikovat výrazné rysy otisku prstu. Útočník tak může následně vytvořit 3D otisk prstu pomocí syntetického otisku, který tyto výrazné rysy obsahuje.

Na uvedené fotografii lze pozorovat 2D optický graf a odpovídající 3D topografický model. 3D topografické oblasti s vyšším tlakem jsou označeny červeně a přerušované čáry označují celkovou směr hřebenových linií, trojúhelníky zase znázorňují singulární body různých vzorů na prstu.

Porovnání úspěšnosti

Pro představu útok MasterPrint demonstroval, že syntetický otisk prstu byl částečně identifikován v rozmezí 2,4-3,7 % případů při prvním pokusu.

Při přijatelné míře falešných pozitivních nálezů 0,1 % útok PrintListener úspěšně oklamal snímač otisků prstů ve 48-53 % případů a během pěti pokusů při nejvyšším nastavení zabezpečení FAR(=falešná míra akceptace) 0,01 % je schopen útok napadnout až 27,9 % částečných otisků prstů a 9,3 % úplných otisků prstů.

Je zde tedy možný vidět znatelný posun ve kradení otisků prstů oproti MasterPrint.

Je důvod k obavám?

Tento trik není naštěstí účinný u ultrazvukových snímačů umístěných pod displejem moderních chytrých telefonů. Nicméně je stále možné vytvořit 3D model umělého prstu s požadovaným vzorem. Problémem všech biometrických autentizačních systémů je obtížné uchování takových informací v utajení. Na rozdíl od hesla bohužel nelze otisk prstu změnit, pokud je jednou kompromitován.

To ale neznamená, že by zmíněný útok měl vyvolávat nové obavy ohledně bezpečnosti našich dat. Nedokonalost biometrických údajů je již zohledněna v logice snímačů ve vybavení, které používáme, a právě proto, že otisk prstu může být relativně snadno chybně rozpoznán, jsou chytré telefony často vybaveny požadavkem na zadání kódu PIN nebo hesla. Je ale také důležité si uvědomit, že i jednoduchý digitální kód pro odemknutí chytrého telefonu lze odposlouchávat nebo vynutit na základě stop zanechaných na displeji.

Přesto všechno je útok PrintListener scénářově realistický a mimořádně poutavý, neboť umožňuje získat cenné informace o otiscích prstů z nepravděpodobných zdrojů. Z toho lze vyvodit, že je lepší se během hovoru nebo online schůzky nedotýkat obrazovky. Avšak skutečné ponaučení plyne z toho, že není vhodné spoléhat se výhradně na biometrické údaje jako ochranu pro vysoce citlivé informace.

Zdroje:

https://www.ndss-symposium.org/wp-content/uploads/2024-618-paper.pdf, https://www.kaspersky.com/blog/printlistener-attack/50783/, https://medium.com/@threatspotlight/printlistener-capture-your-fingerprint-using-the-microphone-on-your-mobile-device-008c97fec010, https://www.biometricupdate.com/202402/scientists-recreate-fingerprints-from-the-sound-of-swiping-on-a-touchscreen